Récemment, des montres connectées pour enfants, vendues en Europe, ont présenté des cyber-vulnérabilités permettant aux hackers d’obtenir des données personnelles.

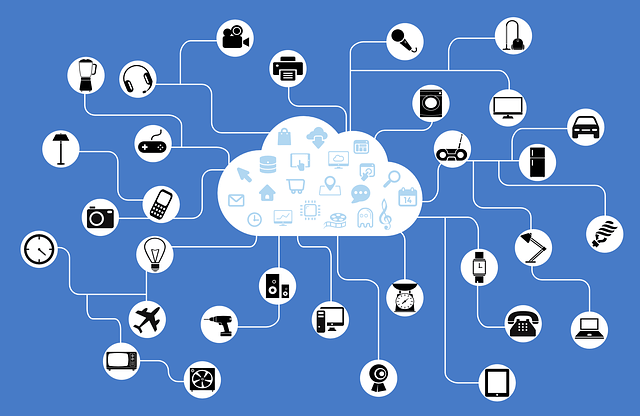

Un incident qui n’est pas isolé depuis l’apparition de l’Internet des Objets (IoT), aussi appelé « objets connectés ». Ces derniers comprennent toutes sortes d’appareils conçus pour rendre la vie plus facile, des machines à café aux montres de fitness, en passant par les thermostats. Mais que se passerait-il si nous en perdions le contrôle au profit des hackers ? Bien que cela semble difficile à imaginer, ces dispositifs inoffensifs, que nous accueillons avec bienveillance dans nos quotidiens, peuvent être infectés ou piratés, et s’allier involontairement au côté sombre de notre monde.

Robot + Network = botnet

Un botnet est un réseau d’appareils connectés infecté par un hacker, et utilisé pour exécuter diverses actions malveillantes telles que des attaques par déni de service (DDoS), du minage de bitcoins, ou l’envoi d’emails de spams. Quasiment tous les terminaux connectés à internet peuvent ainsi être compromis et intégrés à un botnet ; leur faible niveau de sécurité en faisant des cibles faciles à infecter.

Pour l’instant, les pirates informatiques utilisent principalement les botnets pour réaliser des attaques DDoS et pour miner des crypto-devises, mais ils sont en mesure d’obtenir beaucoup plus s’ils décident de mettre des centaines de milliers d’objets connectés à contribution. Ces derniers peuvent envoyer des spams pour mener des campagnes de phishing, en incluant un malware capable de voler des mots de passe ou de l’argent ; ou bien des opérations dites de « pump-and-dump », qui tentent de gonfler artificiellement le cours et la demande de valeurs mobilières en convainquant des personnes d’acheter les actions d’une société ; ils peuvent également mener des campagnes de « click-jacking », soit la distribution de fausses annonces publicitaires ; ou, pire encore, infecter d’autres objets connectés.

Le côté obscur des objets

Comme pour les logiciels malveillants, il est possible de se procurer des botnets sur le darknet. Ceux-ci peuvent être loués, leurs codes sources achetés ou alors être récupérés suite à des fuites, comme cela a été le cas pour Mirai. Les prix d’achat d’un botnet vont de quelques dizaines à des centaines de dollars, en fonction du type de service et du nombre d’appareils inclus, ainsi que de la puissance et de la durée de l'attaque, notamment dans le cas d’attaques par déni de service. Compte tenu de la nature compétitive du darknet, les botnets se concurrencent les uns les autres. Par exemple, si un objet est déjà infecté, un hacker peut essayer de remplacer le virus existant par son propre code, voire dans certains cas de « réparer » la vulnérabilité utilisée par le botnet précédent afin d’empêcher la réinfection et de maintenir sa position sur le dispositif vulnérable. Pour l’instant, ce problème de botnets peut ne pas sembler trop critique, mais que se passerait-il si les cybercriminels décidaient de passer à l’étape suivante ?

Il est possible en effet de compromettre des réseaux entiers d’objets connectés en infectant un seul appareil. Le chercheur Cesar Cerrudo a ainsi prouvé qu'il pourrait pirater le système des feux de signalisation, en ciblant les capteurs de circulation situés dans les rues et qu’il serait ensuite en mesure d’infecter d'autres capteurs. Les villes intelligentes, ou « smart cities », sont en plein essor et dans quelques années, les villes du monde entier pourraient donc être complètement connectées. Par conséquent, si l’IoT n’est pas correctement sécurisé, des personnes malintentionnées pourraient en prendre le contrôle et provoquer un chaos complet dans les zones urbaines.

Outre leur recrutement pour mener des attaques sur les villes, ces objets pourraient aussi constituer la prochaine cible d’attaques par ransomware – ou rançongiciel – qui utilisent un logiciel malveillant cryptant une partie des données et ne les rendent potentiellement qu’en échange d’une rançon. Prenons le thermostat intelligent d’une maison. Serions-nous prêts à payer la rançon pour y accéder et reprendre le contrôle de la température de notre domicile ? Si cela touche à une sphère aussi privée, probablement.

Les objets espions

D’autres risques, tels que le vol de données personnelles et la géolocalisation des appareils, sont en outre totalement négligés actuellement. Pourtant, les webcams voient l’intérieur des habitations, les téléviseurs intelligents et les assistants personnels captent les sons, et les voitures intelligentes indiquent la présence ou non d’une personne chez elle. La manière de collecter les données et la méthode utilisée pour les stocker sont du ressort des fabricants. Concrètement, les commandes envoyées à un objet connecté peuvent faire le tour du monde et passer par plusieurs serveurs avant d’être exécutées. Si elles ne sont pas correctement sécurisées, ces informations sont susceptibles d’être interceptées à des fins malveillantes : les hackers peuvent s’introduire dans les systèmes afin de récupérer les données personnelles stockées, telles que l’adresse IP, les autres dispositifs connectés au réseau, ou encore la localisation.

Ceci dit, inutile de s’introduire dans les serveurs des entreprises pour collecter des informations, les pirates informatiques peuvent simplement les récupérer directement à la source. En effet, des moteurs de recherche liés aux objets connectés permettent de trouver les adresses IP de caméras vulnérables et présentes dans des magasins, des usines, des parkings, mais également dans des maisons, ou des chambres à coucher. Et les utilisateurs ignorent bien souvent que chacun de leurs mouvements sont observables.

Et demain ?

La quantité d’objets connectés augmente rapidement, et il est difficile de prévoir quels autres éléments du quotidien le seront demain. Le nombre d’attaques possibles augmente proportionnellement à la croissance des appareils connectés ; car plus nous nous entourons de ces objets, plus nous offrons aux cybercriminels des opportunités de les cibler. Si le secteur de l'IoT est encore relativement jeune, il est indispensable que les fabricants et les utilisateurs les protègent dès à présent afin d’empêcher les cybercriminels de prendre le contrôle sur notre quotidien.